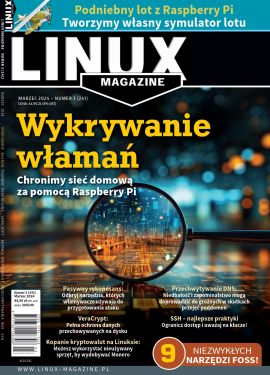

Polowanie i zbieranie: Badanie celu za pomocą narzędzi pasywnego rozpoznania

28.02.2024

Cyberataki często zaczynają się od wstępnego sprawdzenia zasobów sieci i ludzi z nich korzystających. Pokażemy wam kilka narzędzi, za pomocą których atakujący zbierają informacje.

Cyberataki często zaczynają się od wstępnego sprawdzenia zasobów sieci i ludzi z nich korzystających. Pokażemy wam kilka narzędzi, za pomocą których atakujący zbierają informacje.

Uwaga, to jest tylko początek artykułuAby zobaczyć całość zaloguj się lub załóż konto.

Uzyskaj dostęp do portalu

Linux Magazine

Skorzystaj z:

- Wartościowej i praktycznej wiedzy, dzięki której poszerzysz swoje umiejętności

- Gotowych rozwiązań, nowinek, wyników testów

- Porad ekspertów dotyczących wszystkich aspektów związanych z Linuxem, których nie znajdziesz nigdzie indziej

Przekonaj się sam, jak wiele zyskaszZamów dostęp

Masz już konto?Zaloguj się

Więcej podobnych

Aktualnie przeglądasz